- home

首页

links

-

view_list分类keyboard_arrow_down

-

access_time归档keyboard_arrow_down

-

view_carousel页面keyboard_arrow_down

rss_feed

请注意,本文编写于 1494 天前,最后修改于 1494 天前,其中某些信息可能已经过时。

一道关于流量分析和usb取证的题目。有一说一这才是真正的信息安全。果然师傅们说的没错,MIsc的题目是最能激发一个人对信息安全兴趣的一类题型。在开始这道题目之前,我们先要明确几个概念,这对理解这道题要很大的帮助。USB,是英文Universal Serial Bus(通用串行总线)的缩写,是一个外部总线标准,用于规范电脑与外部设备的连接和通讯。是应用在PC领域的接口技术。所谓的usb取证,就是利用操作系统自身所带的日志,获取usb的行为,和痕迹。这一道题的usb就涉及到了键盘这一个外设,下面就来讲讲键盘。

USB_Interrupt in 表示该USB设备为键盘,捕捉到的键盘数据位于Leftover Capture Data域;键盘数据由8个字节组成:

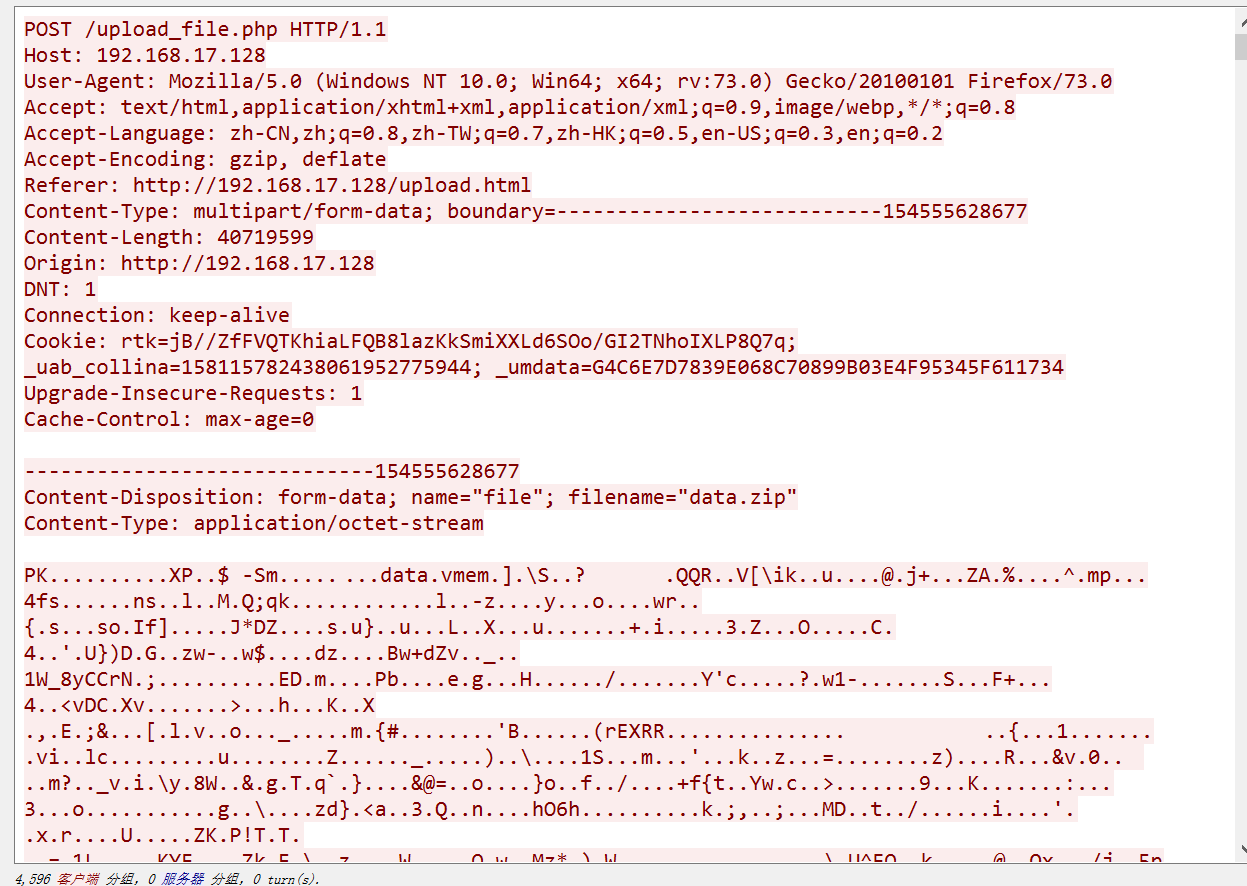

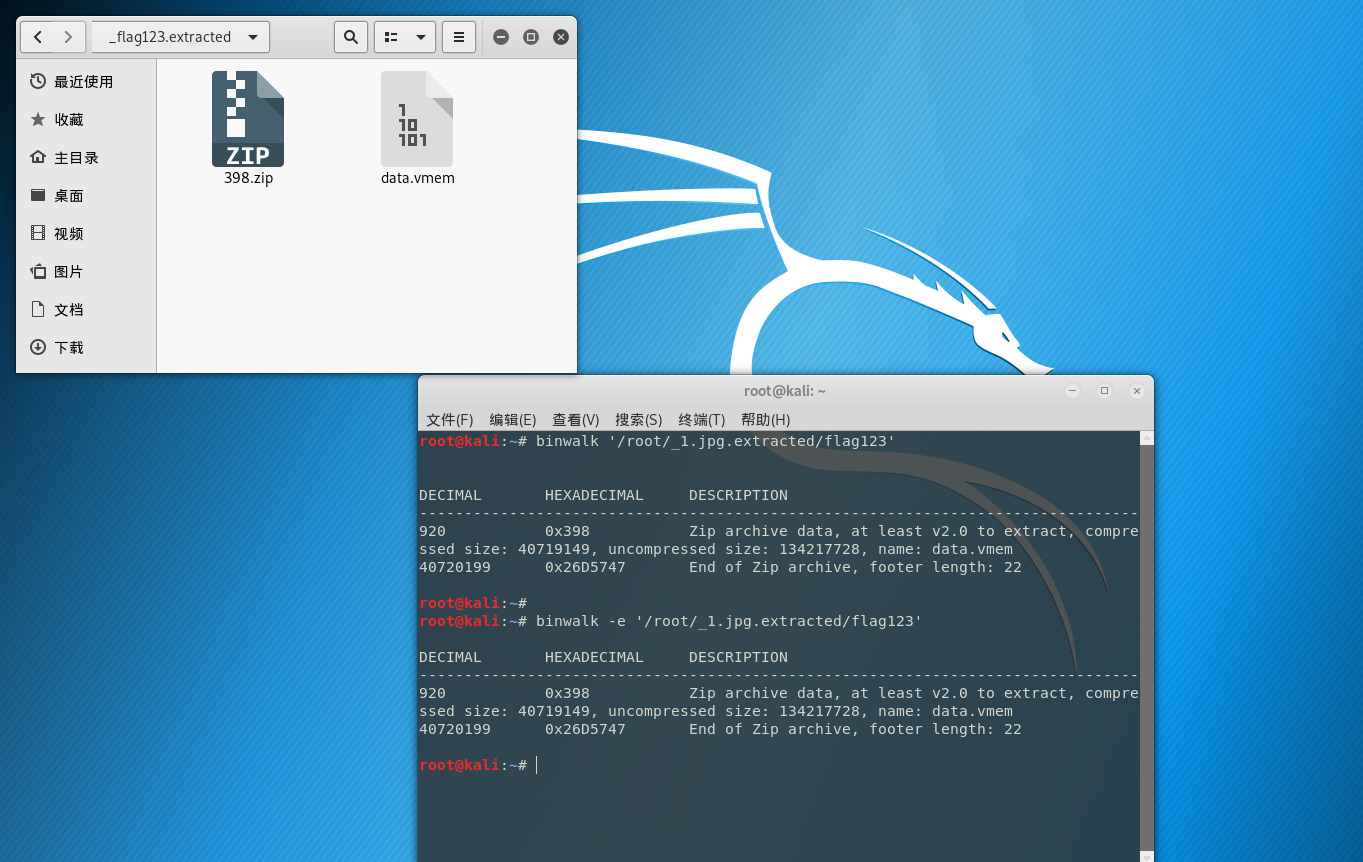

这个地方就是一个小小小小点,只要你有一定的流量分析基础,并且是一个资深杂项(误)选手,这个地方应该会轻松过关。下载题目给的流量包,用我们的小鲨鱼打开,就可以看见一大堆的协议。你别说,这是我做流量分析里面见到的最大的流量包了QAQ。追踪TCP协议流,一眼就看见PK开头的文件数据,不用多想,这一定是一个zip了。上手分离,这里如果不嫌麻烦,可以尝试一下Winhex的手动分离,要是嫌麻烦直接binwalk,我们就得到了这个文件,虽然我没见过这个文件后缀,但是看见个vm,大概率和虚拟机有关了@W@。

使用 VMWare 虚拟机,虚拟机启动后,会在虚拟机目录下建立一个与虚拟内存大小相同的 .vmem文件,这个文件主要是将虚拟机内存的内容映射到磁盘,以支持在虚拟机的暂停等功能。

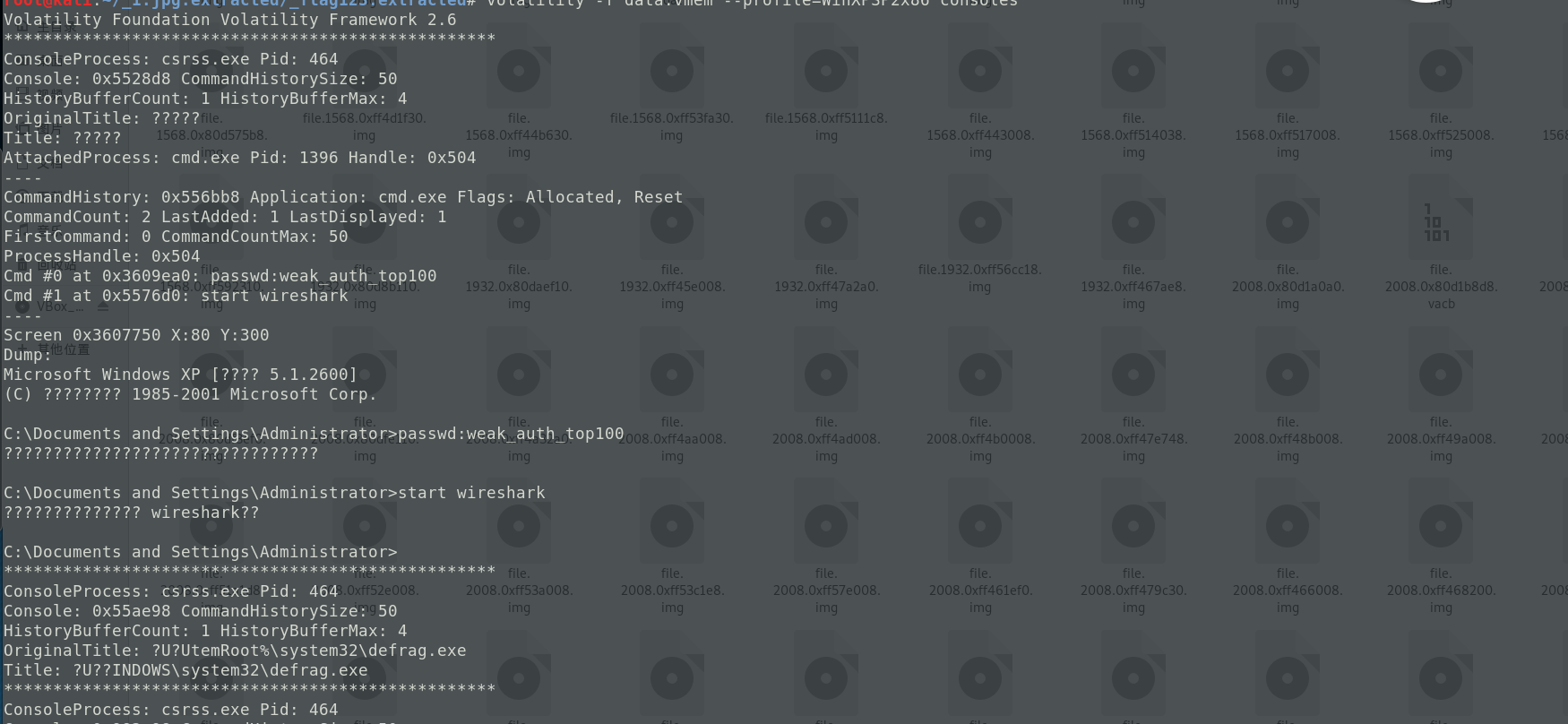

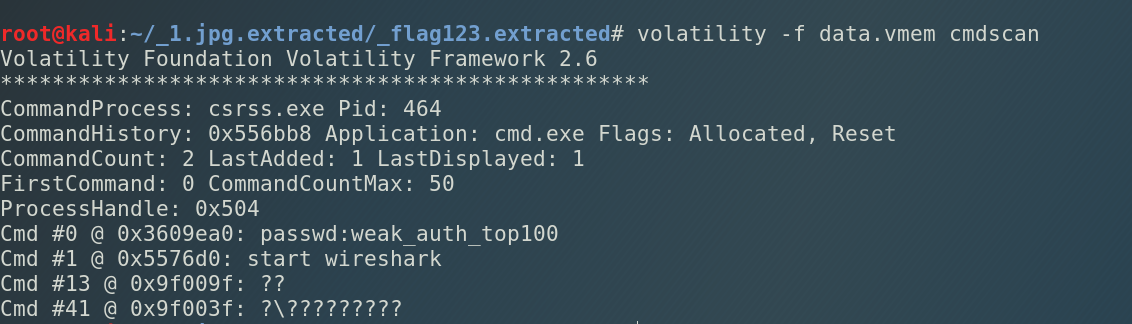

这里我们需要开始进行取证了,首先我们需要用到volatility工具。Volatility是一款开源内存取证框架,能够对导出的内存镜像进行分析,通过获取内核数据结构,使用插件获取内存的详细情况以及系统的运行状态。既然是一个工具我们就应该掌握它。-h是一个不错的选择,如果你觉得看起来太难懂了,你也可以直接看这里。

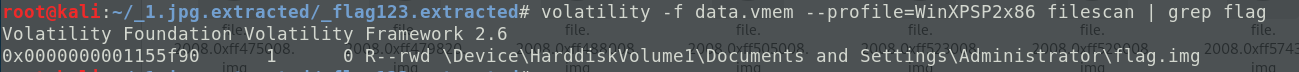

看一眼这是个啥玩意,毕竟做完一道题,连自己分析了个啥玩意都不知道有点不太妥(误)。接下来我们搜索,提取取证。

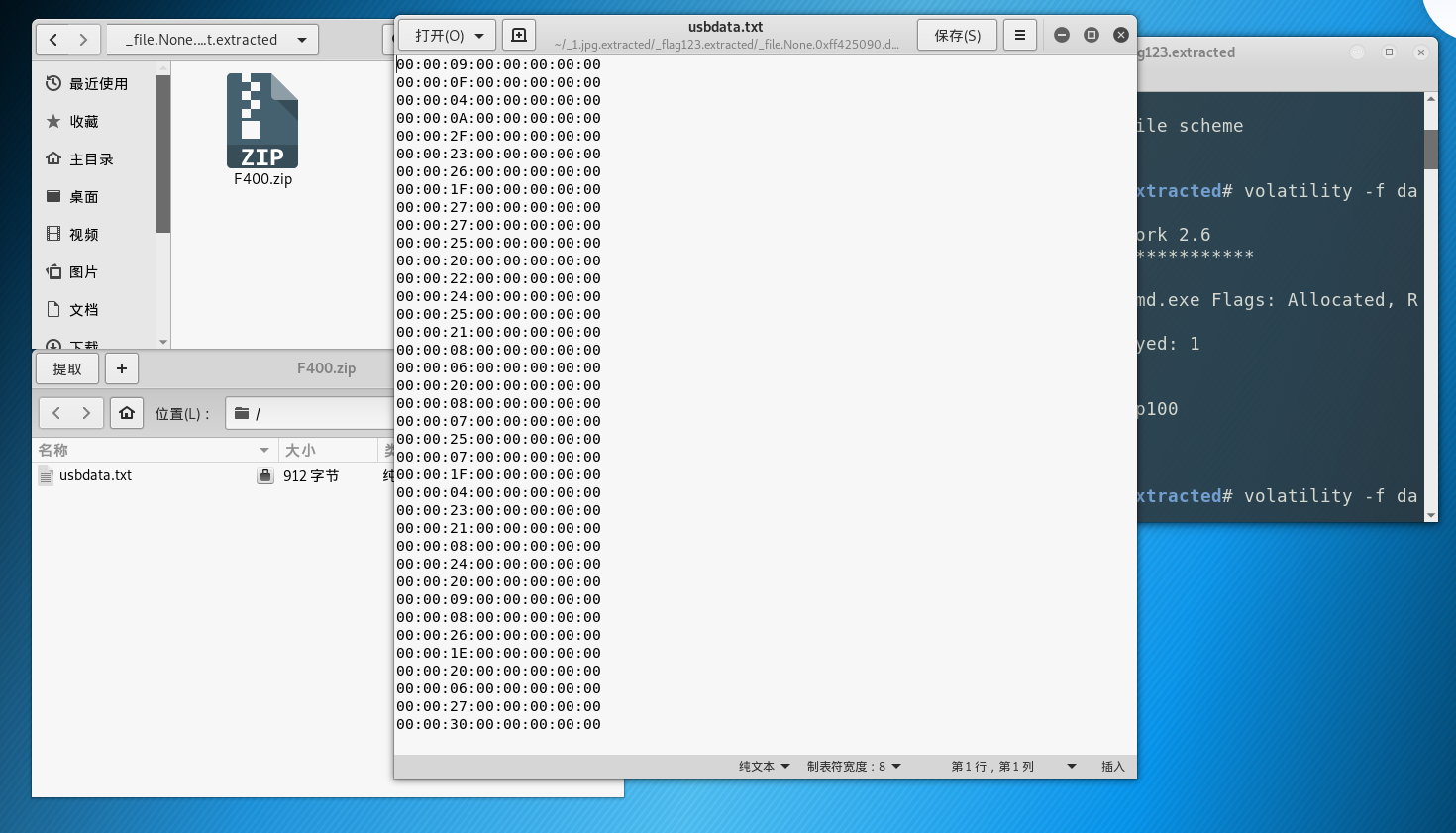

继续binwalk

你问我之后该咋办,哈,我的电脑崩了,脚本消失了,自己去写吧,去找一下usb的对应表。要是实在不想写,那就手撕吧,直接上手,一个个对应一下就好了嘛。

这篇算是烂尾了,电脑崩了,脚本也无了,我心态也无了。不过问题不大,今天算是休息了,来道MISC放松一下。。

全部评论 (暂无评论)

info 还没有任何评论,你来说两句呐!