- home

首页

links

-

view_list分类keyboard_arrow_down

-

access_time归档keyboard_arrow_down

-

view_carousel页面keyboard_arrow_down

rss_feed

请注意,本文编写于 1502 天前,最后修改于 1502 天前,其中某些信息可能已经过时。

有一说一之前再使劲的啃《逆向工程实战》这本书,连滚带爬的才把X86和ARM架构看完,感觉自己的知识量又增加了呢。但是由于书中的东西太过于底层,我又汇编水平不佳,感觉不太适合我(总之就是太菜了,看不懂,放弃了)。准备留一下,等日后再继续拜读。其实在刚放假的时候,我就已经有这本《有趣的二进制》这本书了,但是叫我扔到角落吃灰去了。这周又拿出来,看了看,发现这本书是从操作入手去看整个二进制工程,感觉读起来还蛮有趣的。读完第一章,总体感觉不错,以操作为主,推荐大家康康。

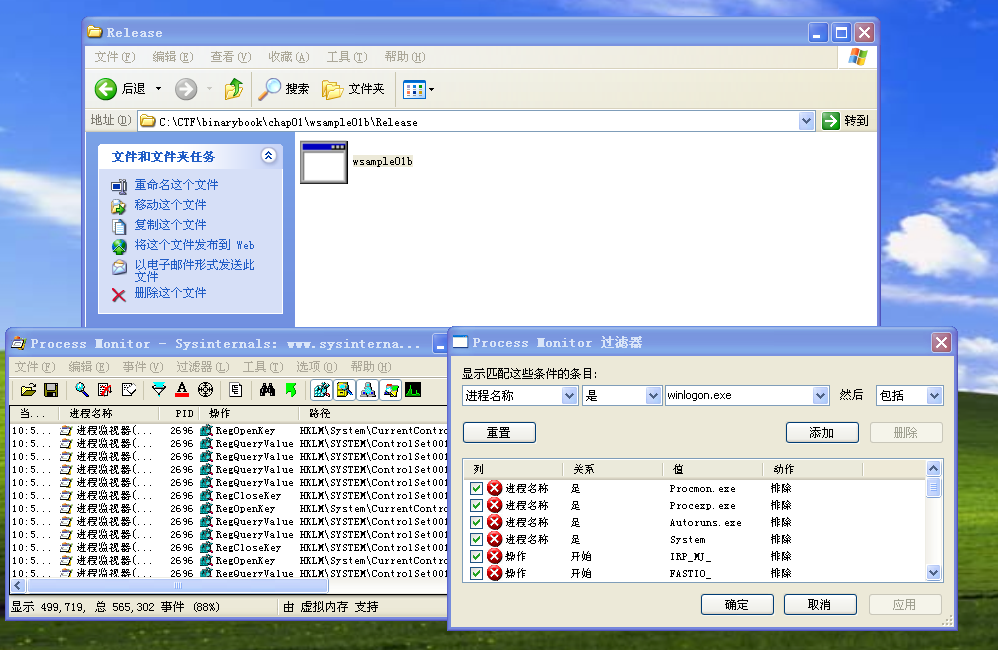

这里学习到了一个工具叫Process Monitor,Process Monitor 是一款能够实时显示文件系统、注册表与进程活动的高级工具,是微软推荐的一个系统监视工具。它整合了旧的 Sysinternals 工具,Filemon 与 Regmon,并增加了进程ID、用户、进程可靠度、等等监视项,可以记录到文件中。它的强大功能足以使 Process Monitor 成为你系统中的核心组件以及病毒探测工具。简单来说就是可以监视你电脑里的进程,访问了什么文件加,干了什么操作。感觉蛮有趣的就在此记录一下。

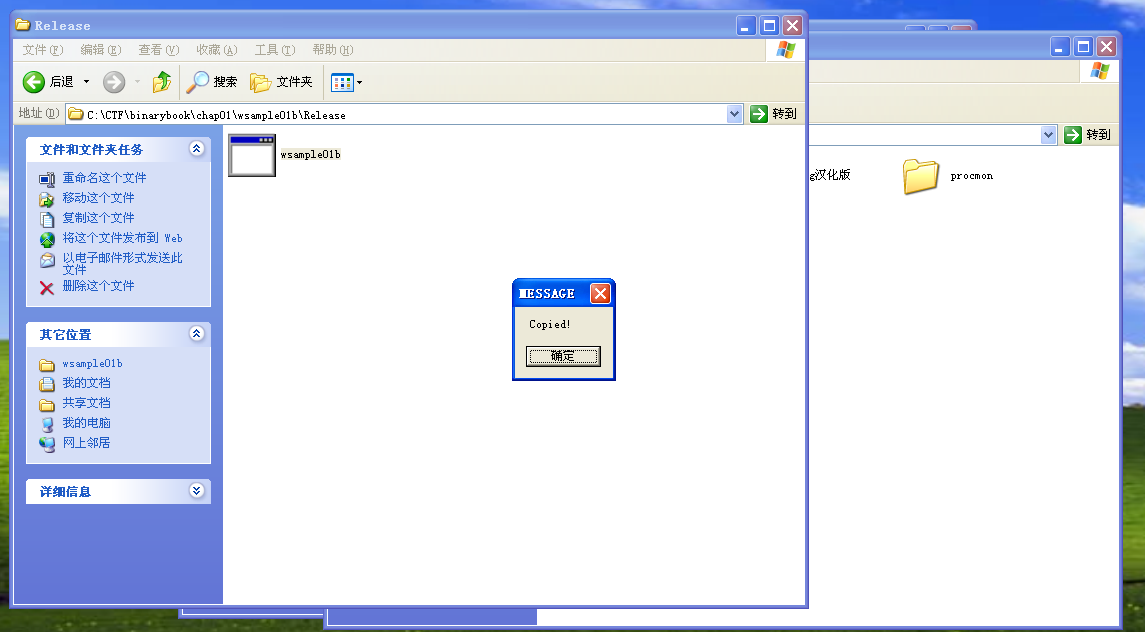

这是书中的一个实例,是一个被阉割过的病毒程序,打开程序弹出窗口,程序结束。

这里我们也可以使用OD或者是IDA进行分析,但是我们要是只想知道他干了什么,而不关心他是怎么干的话,我们就可以使用Process Monitor。打开工具,搜索程序进程,找到目标程序。

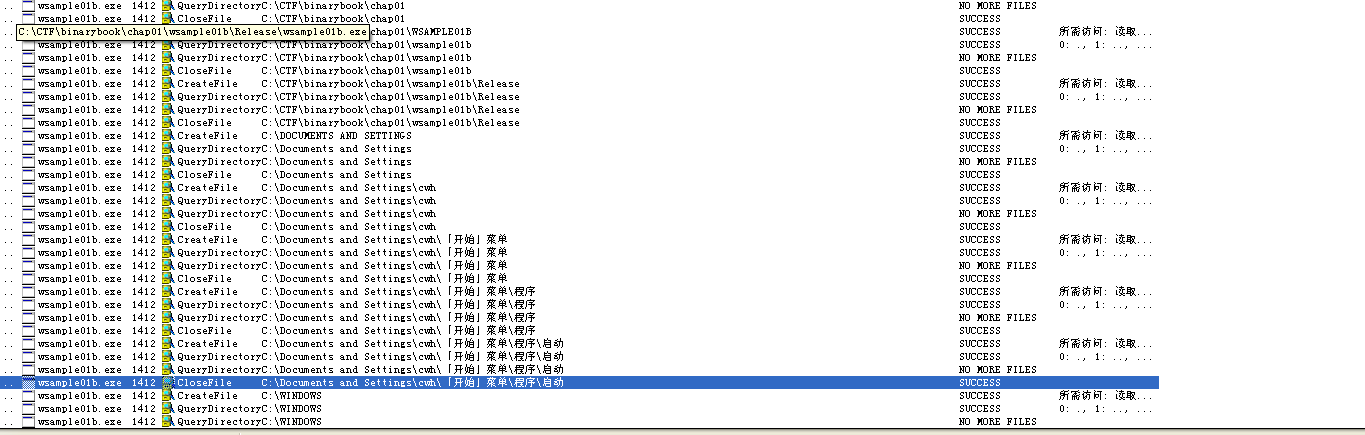

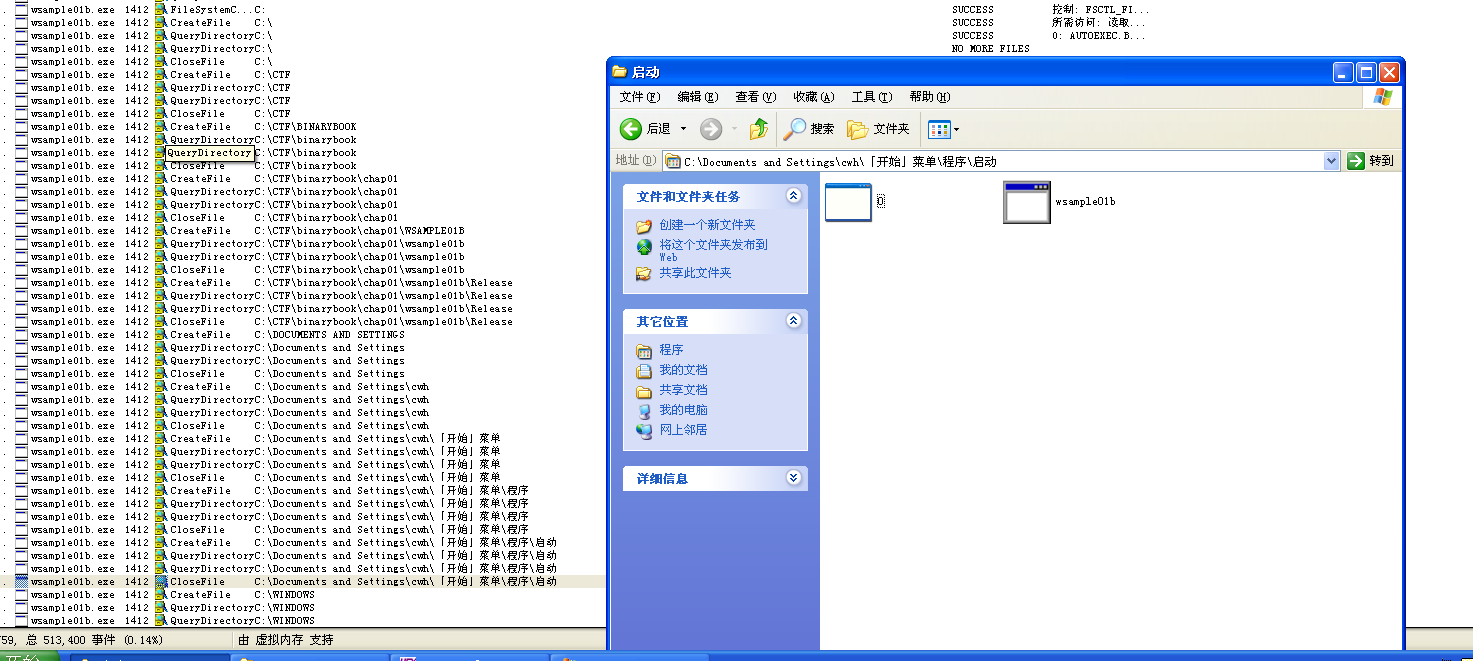

之后我们就看见这个程序所有访问到的文件夹与位置(仔细看的话还能看见这个程序访问了xp系统中的系统提示音Ding QWQ),搜寻进程,找到一个可疑操作。

这个操作访问了我们的开机启动文件夹,于是我们进入文件夹,发现了一份这个程序的复制程序。

于是我们就搞清楚了这个程序在宏观上运行的方式,运行然后将自己加入到开机启动的选项之中,使用户每次启动系统都将会启动这个程序。(这像极了我们下载的垃圾软件)

这个我写到了我博客的一个小专题里。就算是开个新坑,之后每周都学习一点。

这周主要是干这个事情了,推进进度很慢,但是收获很大。

高校战“疫”网络安全分享赛 re天津垓

高校战“疫”网络安全分享赛 RE--Rubik

高校战“疫”网络安全分享赛 MIsc ez_mem&usb

最多还只能算是搞懂了百分之八十吧,如有什么不足之处,还请大佬们多多指正。

全部评论 (暂无评论)

info 还没有任何评论,你来说两句呐!